Когда вы пользуетесь общественным Wi-Fi или работаете удаленно, ваши данные уязвимы для посторонних глаз и подвергаются риску. Хакеры, рекламодатели и даже интернет-провайдеры (ISP) могут отслеживать действия в сети, собирать личную информацию и нарушать безопасность. Именно здесь на помощь приходит виртуальная частная сеть (VPN).

По данным Statista, 23,1% пользователей во всем мире используют VPN. Согласно оценкам Surfshark, более 1,6 миллиарда человек пользуются безопасным соединением. Виртуальные частные сети популярны не только среди пользователей. В значительном большинстве организаций — 93% — применяют VPN для защиты конфиденциальных данных и безопасного удаленного доступа сотрудников.

Как устроен VPN и как он работает для защиты данных и действий в интернете? В этом подробном руководстве собрано все, что нужно знать о VPN: от истории и различных типов до технических подробностей протоколов шифрования и пошаговых настроек.

Как устроен VPN

VPN — это защищенный сетевой туннель, который шифрует интернет-трафик и обеспечивает конфиденциальность в сети. Направляя трафик через VPN-серверы, расположенные в разных частях света, сервис маскирует IP-адрес пользователя и шифрует в режиме реального времени все передаваемые данные. VPN-канал представляет собой безопасную передачу данных с защитой от внешних угроз, таких как перехват и манипуляции с трафиком. Также безопасное соединение не позволяет провайдеру интернета отслеживать и перехватывать действия в сети.

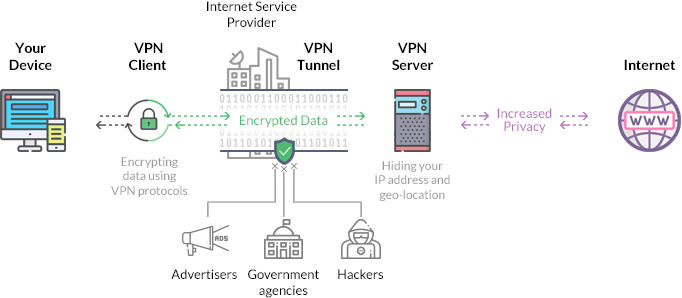

Инфографика иллюстрирует схему работы VPN:

- посетитель;

- VPN-клиент — шифрует данные, используя VPN-протоколы;

- VPN-туннель — через него проходят зашифрованные данные;

- VPN-сервер — позволяет скрыть IP-адрес;

- интернет.

История VPN

До появления VPN организации полагались на выделенные линии и коммутируемые соединения для частной связи. Одной из самых ранних концепций, напоминающих VPN, была коммутация пакетов, которая позволяла передавать данные небольшими, управляемыми блоками по общей сети. Однако эта технология оставляла данные уязвимыми для отслеживания и перехвата третьими сторонами.

Первая настоящая технология VPN была разработана Microsoft в 1996 году, когда команда инженеров создала протокол PPTP (Point-to-Point Tunneling Protocol). Протокол позволял пользователям устанавливать зашифрованные соединения через публичные сети.

К началу 2000-х годов VPN в основном использовали компании для безопасного удаленного доступа к внутренним системам. Тем не менее, рост киберугроз и утечек данных подстегнул интерес к технологии за пределами корпоративного использования.

Преимущества VPN-соединения

Служба VPN гарантирует, что ваша информация останется конфиденциальной и защищенной от злоумышленников — хакеров и киберпреступников. Также VPN повышает анонимность, маскируя ваш IP-адрес и местоположение, что не позволяет веб-сайтам, рекламодателям и ISP отслеживать ваши действия в браузере. Без VPN провайдеры могут собирать и продавать данные третьим лицам, подвергая пользователя нарушениям конфиденциальности.

Благодаря VPN удаленные работники безопасно получают доступ к ресурсам компании. Во многих организациях подключение через VPN — обязательное требование для доступа к корпоративным сетям, обеспечения шифрованной связи и защиты внутренних данных.

Ограничения VPN

Некоторые провайдеры VPN могут видеть действия пользователя, если только они не придерживаются строгой политики отсутствия логов. Веб-сайты продолжают собирать данные с помощью cookies, отпечатков пальцев браузера и скриптов отслеживания.

Стоит учитывать, что VPN не работают как антивирусное ПО, хотя есть сервисы с функциями блокировки вредоносных сайтов. Он не сканирует и не удаляет вредоносные программы, поэтому использование антивирусных программ все также необходимо.

Бесплатные сервисы несут в себе ряд рисков. Отсутствие проверок безопасности и сертификации приводят к утечкам данных, а политика конфиденциальности может содержать пункты, позволяющие сервисам собирать и передавать данные третьим лицам.

Помимо этого, существуют бесплатные VPN-программы со встроенным вредоносном ПО. Крупнейший в истории ботнет 911 S5 заразил 19 миллионов компьютеров на базе Windows по всему миру. Зараженные устройства превращались в прокси-узлы, которые злоумышленники использовали для киберпреступлений.

3 зоны доступности в Алматы и Ташкенте

Резервируйте инфраструктуру для повышения отказоустойчивости

Узнать большеТипы VPN-сервисов

VPN служат разным целям для компаний и частных лиц. Рассмотрим основные типы VPN и их функциональные возможности.

SSL (Secure Sockets Layer) VPN используют веб-протоколы HTTPS для установления безопасных соединений между устройством пользователя и VPN-шлюзом. SSL работает через веб-браузер, не требует установки дополнительных программ и популярен благодаря простоте использования. Их выбирают компании с удаленными сотрудниками для безопасного доступа к внутренним сетям.

VPN типа «клиент-сервер» позволяет пользователям безопасно подключаться к частной сети, шифруя все передаваемые данные. Удаленные сотрудники получают безопасный доступ к ресурсам компании, конфиденциально даже в незащищенных сетях. Эта технология требует клиентского ПО и может вносить задержки в зависимости от расположения сервера.

VPN типа «сеть-сеть» используют для создания безопасных соединений между двумя или более географически разнесенными сетями, что снижает необходимость установки отдельных клиентов. Компании с несколькими офисами или филиалами часто используют ее для организации географически распределенной частной сети.

Интранет VPN защищает внутренние коммуникации внутри компании. Интранет работает аналогично VPN типа «сеть-сеть», но ограничивается внутренней сетью организации.

Экстранет VPN расширяет безопасный доступ к сети для внешних партнеров, поставщиков и клиентов, не раскрывая всю внутреннюю сеть. Компании используют эту систему для безопасного сотрудничества с третьими сторонами. Экстранет требует тщательного управления доступом для предотвращения утечки данных и несет риски безопасности, если внешние партнеры не следуют лучшим практикам.

Мобильная VPN предназначена для гаджетов пользователей. Соединение работает даже при смене Wi-Fi или переключении на мобильные данные, обеспечивая постоянную защиту, но потребляет больше заряда батареи и полосы пропускания. Мобильные VPN могут иметь более низкую скорость соединения по сравнению с традиционными.

VPN-протоколы

Безопасное соединение работает с помощью VPN-протоколов, каждый из которых предлагает разные уровни безопасности, скорости и совместимости.

OpenVPN

Популярный протокол, использующий шифрование SSL/TLS для защиты соединения между клиентом и VPN-сервером, обеспечивая безопасную передачу данных. OpenVPN поддерживает шифрование AES-256, которое позволяет выбирать между UDP для более быстрой работы и TCP для более надежных соединений.

Благодаря открытому исходному коду OpenVPN постоянно совершенствует сообщество, что делает его очень настраиваемым решением. Однако настройка может быть сложной, и он может работать медленнее, чем более новые протоколы, такие как WireGuard.

SSTP

Разработанный компанией Microsoft, этот протокол использует SSL/TLS-шифрование через порт 443, который также применяется для HTTPS-трафика. SSTP использует шифрование AES для защиты данных, обеспечивая надежную защиту от киберугроз.

Главное преимущество — встроенная интеграция в Windows, что упрощает развертывание для пользователей в средах Microsoft. Однако закрытый исходный код ограничивает прозрачность и поддержку устройств, отличных от Windows.

IKEv2/IPSec

Стабильный протокол, предназначенный для пользователей, которые часто переключаются между сетями. Он использует обмен ключами Диффи-Хеллмана для аутентификации и применяет шифрование AES-256 для безопасной передачи данных.

Одно из ключевых преимуществ — способность автоматически восстанавливать соединение после прерывания, что удобно для мобильных пользователей. Однако он поддерживается не так широко, как OpenVPN.

L2TP/IPSec

L2TP/IPSec сочетает в себе протокол туннелирования второго уровня и шифрование AES-256 для повышения безопасности. Протокол часто используют, когда OpenVPN недоступен, но его зависимость от UDP-порта 1701 делает его восприимчивым к ограничениям брандмауэра.

Протокол использует двойную инкапсуляцию, что повышает безопасность, но негативно сказывается на скорости соединения. Несмотря на это, L2TP/IPSec остается широко поддерживаемым протоколом и часто входит во встроенные VPN-клиенты различных ОС.

PPTP

PPTP — один из старейших протоколов, изначально разработанный компанией Microsoft в 1990-х годах. Он известен своей высокой скоростью соединения, но считается небезопасным по современным стандартам, поскольку 128-битное шифрование уязвимо для атак.

Несмотря на простоту настройки и совместимость почти со всеми устройствами, недостатки безопасности делают его непригодным для защиты конфиденциальных данных. Его рекомендуют использовать только для базовых приложений с низким уровнем риска.

WireGuard

Современный протокол VPN с алгоритмом шифрования ChaCha20, который обеспечивает шифрование быстрее, чем AES-256. Благодаря минимальной кодовой базе, состоящей менее чем из 4000 строк, WireGuard имеет небольшой вес, что снижает потенциальные уязвимости в системе безопасности.

Работая по протоколу UDP, он обеспечивает более высокую производительность, чем протоколы на базе TCP. Помимо этого, он интегрирован в ядро Linux для бесперебойной работы. Относительно новый протокол, WireGuard еще не получил широкой поддержки, как OpenVPN. Также в нем отсутствуют встроенные функции обфускации для обхода ограничительных сетей.

Характеристики качественного VPN

Качественный VPN выходит за рамки базового шифрования, обеспечивая безопасность, конфиденциальность и бесперебойную работу в интернете. Ниже приведены характеристики идеального VPN-соединения.

Сильные протоколы для надежного шифрования. Протоколы шифрования, такие как OpenVPN, WireGuard и IKEv2/IPSec, эффективно защищают данные и сохраняют скорость. Устаревшие протоколы уязвимы, например PPTP.

Защита IP-адреса для сохранения анонимности. VPN скрывает реальный IP-адрес пользователя, чтобы предотвратить отслеживание и обеспечить конфиденциальность. Защита от утечек необходима, даже если соединение неожиданно обрывается.

Множество серверов в разных местах. VPN улучшают производительность и доступ, предлагая серверы в разных странах. Большее количество серверов снижает перегрузку, повышает скорость и помогает обойти географические ограничения.

Политика «нулевых логов». Провайдеры должны следовать строгой политике отсутствия логов, чтобы не сохранять данные о просмотрах страниц.

Переключатель Kill Switch для непрерывной защиты. Переключатель предотвращает случайную утечку данных при разрыве соединения. Доступ в интернет немедленно блокируется до тех пор, пока не будет восстановлено безопасное соединение.

Совместимость с мобильными устройствами. VPN должны поддерживать мобильные устройства с приложениями для iOS и Android для безопасного соединения в сотовых сетях.

Гибкая аутентификация. VPN повышают безопасность с помощью многофакторной аутентификации (MFA), требующей дополнительной проверки. Биометрические сканы, одноразовые коды или аппаратные маркеры также помогают предотвратить несанкционированный доступ.

Надежная поддержка клиентов. Провайдеры должны предложить оперативную поддержку клиентов для быстрого решения технических вопросов, а базы знаний помогут пользователям эффективно устранять неполадки.

Платные тарифы для лучшего опыта. VPN с платными тарифными планами обеспечивают более надежное шифрование и высокую скорость. Бесплатные сервисы связаны с риском для безопасности и медленной работой.

Как развернуть VPN-сервер

Если вам нужна личная онлайн-безопасность, защита сети в масштабах компании или VPN на базе выделенного сервера, в этой главе описаны различные способы настройки.

Услуги VPN-провайдера

После выбора провайдера, необходимо установить VPN-клиент на свое устройство. Клиенты доступны для популярных ОС и мобильных платформ. После ввода учетных данных можно выбрать сервер, например, для повышения скорости подключиться к ближайшей локации или выбрать сервер в другой стране для обхода гео-ограничений.

Помимо устройств, провайдеры предлагают расширения для популярных браузеров. Они шифруют только трафик браузера, не затрагивая остальные приложения на устройстве. Для использования нужно установить расширение через официальные магазины приложений, ввести учетные данные и выбрать сервер.

Маршрутизатор VPN

Вместо того чтобы настраивать VPN на каждом устройстве, вы можете сконфигурировать его непосредственно на маршрутизаторе. Такой метод лучше всего подходит для пользователей, которым нужна защита для всех устройств домашней или офисной сети. Все подключенные устройства будут использовать VPN без отдельных установок.

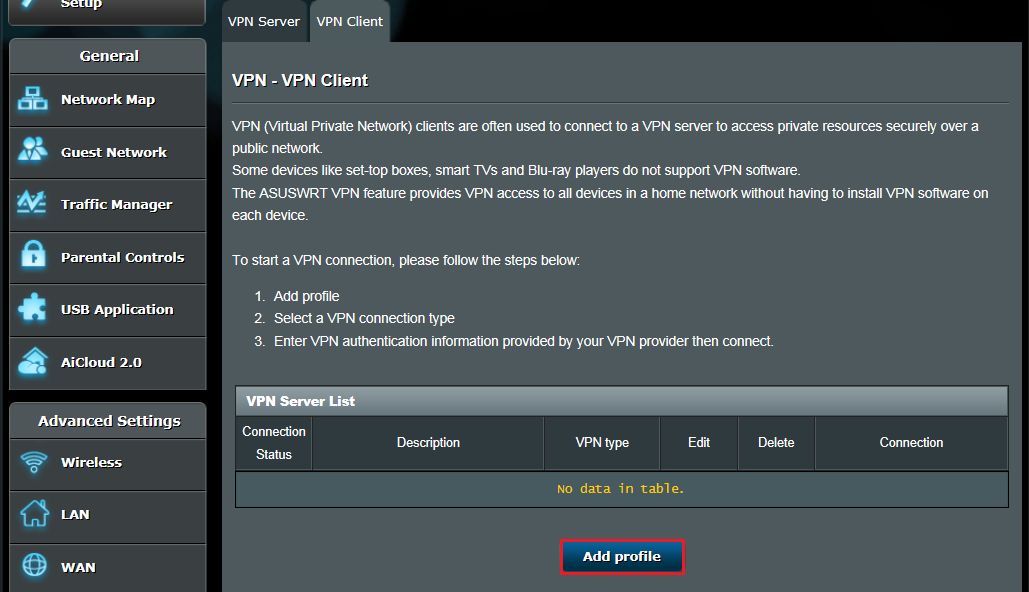

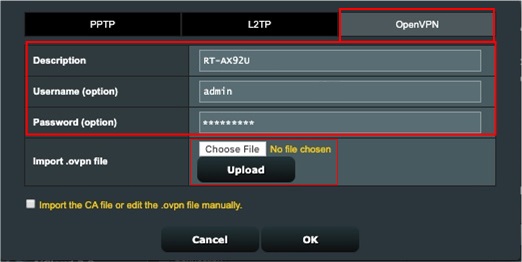

Шаги по настройке VPN на роутере.

Проверьте совместимость маршрутизатора — подойдут устройства с поддержкой OpenVPN (например, ASUS, Netgear, Linksys, TP-Link).

Войдите в панель администратора маршрутизатора (обычно по адресу 192.168.1.1). Перейдите в раздел VPN Client или OpenVPN Setup (зависит от маршрутизатора).

Выберите тип соединения, введите информацию для аутентификации и файлы конфигурации, такие как OpenVPN или WireGuard (.ovpn или .conf). Данные предоставляет провайдер.

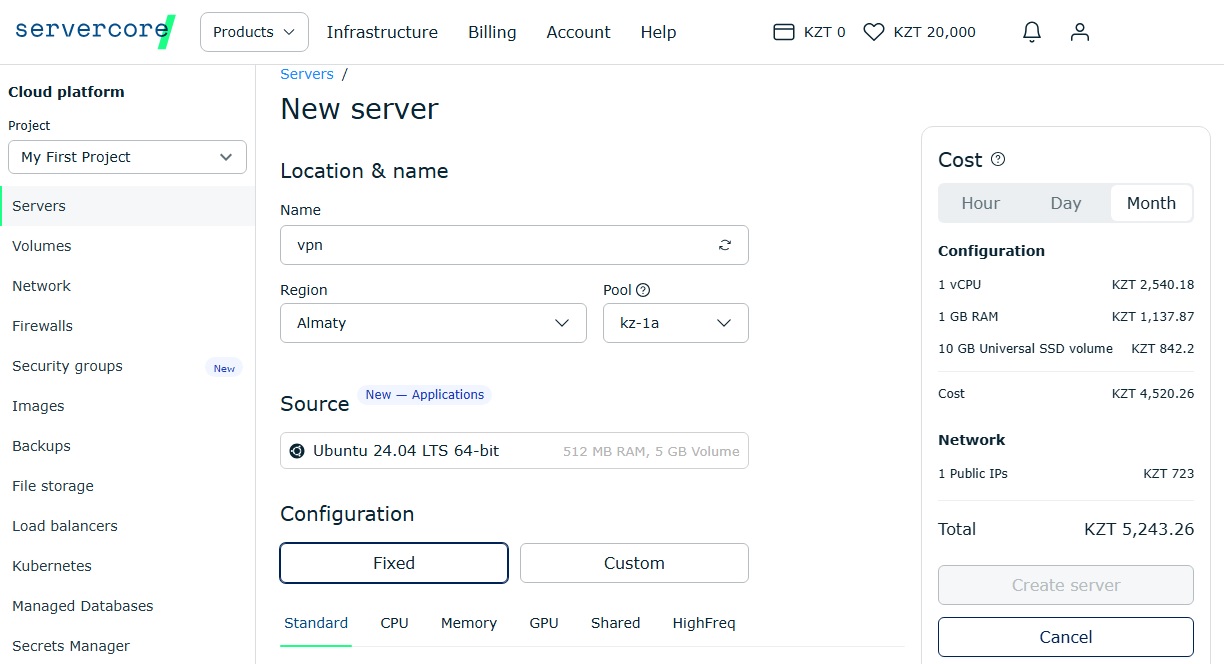

Настройка VPN с помощью инфраструктуры Servercore

Виртуальный сервер дает полный контроль над инфраструктурой и настройками, обеспечивая высокий уровень безопасности. Servercore предлагает готовые образы виртуальных машин, позволяющие быстро настроить VPN. Пользователи получают виртуальный сервер с предустановленными образами ОС и выделенным публичным IP-адресом.

Шаги по настройке VPN с Servercore.

Разверните облачный сервер от Servercore.

- Установите протокол VPN — используйте OpenVPN (sudo apt install openvpn) или WireGuard (sudo apt install wireguard).

- Настройте VPN — задайте ключи шифрования и параметры сервера.

- Определите права доступа пользователей.

- Загрузите файлы клиентов — создайте файлы .ovpn или .conf для подключаемых устройств.

- Подключите клиентов — импортируйте файлы конфигурации в VPN-клиенты на Windows, macOS или мобильных устройствах.

Заключение

VPN давно стал ключевым инструментом для обеспечения безопасности и конфиденциальности в интернете. Современные решения предлагают протоколы шифрования, адаптированные под разные сценарии использования — от безопасного удаленного доступа в корпоративных сетях до защиты мобильного трафика. Однако важно учитывать ограничения технологии, включая возможные утечки данных у ненадежных провайдеров и снижение скорости соединения.

Для тех, кто хочет максимально контролировать свою сетевую безопасность, оптимальным решением станет развертывание собственного VPN-сервера. Это обеспечивает полную прозрачность работы сервиса и гибкость в настройке безопасности. Servercore предлагает удобные серверные решения, подходящие для создания VPN-инфраструктуры любого масштаба.