VPN — один из самых популярных инструментов для безопасности и конфиденциальности в сети. Но когда речь заходит о выборе подходящего сервиса, пользователи часто отдают предпочтение бесплатным решениям. Кажется, зачем платить за VPN, если есть десятки приложений, обещающих защиту без ограничений? На первый взгляд это выгодное решение, но все может быть опаснее, чем кажется.

В этой статье мы разберем, чем опасны бесплатные VPN, расскажем историю крупнейшего ботнета, созданного на их основе, и предложим безопасную альтернативу для защиты своих данных. Вы узнаете, как настроить VPN без риска попасть в сети киберпреступников и какие приложения стоит избегать.

Риски бесплатных VPN-сервисов

Подключаясь к VPN, весь ваш трафик проходит через удалённые серверы. VPN-приложение получает доступ ко всему вашему интернет-трафику — от паролей и переписок до данных оплаты и посещаемых сайтов. Если сервер VPN скомпрометирован или его владельцы недобросовестны, весь этот поток информации может быть перехвачен, проанализирован или даже продан.

Часто публичные VPN-сервисы — это «чёрные ящики», которым доверяет пользователь. У них могут отсутствовать проверки безопасности и сертификации, а в их политиках конфиденциальности можно найти пункты, позволяющие собирать и передавать ваши данные третьим лицам. Некоторые бесплатные VPN перенаправляют трафик через незащищенные прокси-серверы или используют устаревшие протоколы шифрования, такие как PPTP, который Microsoft прекратила поддерживать в будущих версиях Windows Server из-за недостаточной безопасности данных.

Для извлечения информации о пользователях разработчики использует метод глубокого анализа пакетов (DPI), а также внедряют в бесплатные сервисы трекеры и скрытые скрипты для мониторинга активности. В особо опасных случаях VPN может заменить DNS-запросы и перенаправлять вас на фишинговые сайты для кражи данных или логинов от онлайн-банков.

Некоторые из бесплатных VPN-сервисов превращают устройства пользователей в прокси-серверы, которые злоумышленники используют для киберпреступлений. Именно так миллионы пользователей оказались частью масштабного ботнета 911 S5, с помощью которого устройства людей становились инструментом для мошенничества, кибератак и отмывания денег.

Ботнет в 190 странах мира

В мае 2024 года международная операция, возглавляемая Министерством юстиции США, положила конец деятельности крупнейшего в истории ботнета — 911 S5. Преступники использовали его для совершения масштабных кибератак, финансовых мошенничеств, рассылки угроз, эксплуатации детей и обхода экспортных ограничений.

Миллионы компьютеров стали инструментом для преступлений. Создатели ботнета разрабатывали и распространяли вредоносное ПО, которое заражало компьютеры на базе Windows по всему миру. Зараженные устройства становились частью сети из 19 миллионов уникальных IP-адресов. Преступники распространяли зловредное ПО через VPN-программы, такие как MaskVPN и DewVPN. Каждое зараженное устройство предоставляло доступ к своему IP-адресу, который затем использовался для создания прокси-сервиса.

Сеть позволяла киберпреступникам анонимно выполнять незаконные действия — от кражи данных и обхода систем детекции финансовых мошенничеств до распространения вредоносного контента и маскировки местоположения. Особенно активно ботнет применялся для обхода систем защиты финансовых организаций. Например, только в США через IP-адреса, скомпрометированные 911 S5, было подано около 560 000 мошеннических заявок на пособия по безработице во время пандемии, что привело к убыткам на сумму более 5,9 миллиарда долларов.

Создатели превратили ботнет в коммерческую услугу, предлагая киберпреступникам доступ к зараженным устройствам за плату. Разработчики 911 S5 продавали возможность использовать IP-адреса этих устройств для сокрытия реальных местоположений преступников и маскировки под легитимный трафик. В ходе расследования выяснилось, что многолетняя преступная деятельность принесла мошенникам около 99 миллионов долларов.

Другие угрозы бесплатного VPN

Ботнет 911 S5 — далеко не единственный пример угрозы со стороны бесплатных VPN. В марте 2024 года специалисты обнаружили похожую схему, когда десятки зараженных приложений были выложены в Google Play.

Несмотря на то, что среди этих программ встречались и альтернативные клавиатуры, лаунчеры и другие утилиты, значительная часть зловредного ПО маскировалась именно под бесплатные VPN-сервисы. Вот их список:

- BlazeStride

- FastFly VPN

- Byte Blade VPN

- FastFox VPN

- Lite VPN

- ShineSecure VPN

- SpeedSurf

- SwiftShield VPN

- TurboTunnel VPN

- TurboTrack VPN

- Oko VPN

- VPN Ultra

- Run VPN

- YellowFlash VPN

- Quick Flow VPN

- Sample VPN

- Secure Thunder

- FastLine VPN

Существовало две схемы заражения. Ранние версии этих приложений использовали библиотеку ProxyLib, превращающую устройства в прокси-серверы. В более новых версиях была внедрена SDK LumiApps — якобы для монетизации через скрытую демонстрацию веб-страниц. Однако вместо этого SDK также подключала устройство к сети прокси-серверов.

Организаторы этой кампании продавали доступ к прокси другим злоумышленникам, позволяя им использовать зараженные устройства для анонимного проведения различных операций.

После публикации отчета вредоносные приложения были удалены из Google Play, однако они продолжали распространяться на сторонних ресурсах. На популярной альтернативной платформе APKPure их можно найти даже спустя месяцы после удаления из официального магазина, причем некоторые из них размещены от якобы разных разработчиков и под разными названиями.

Настройка собственного VPN

Чтобы избежать подобных рисков, лучше использовать проверенные решения и самостоятельно настроить VPN-сервер. Создание собственного VPN — это отличный способ повысить конфиденциальность и защитить свои данные при работе в интернете. Собственный сервер позволяет обойтись без сторонних сервисов и полностью контролировать передачу трафика. В этой главе мы рассмотрим аренду VPS/VDS сервера и две реализации на выбор: WireGuard, обеспечивающий высокую скорость с минимальными задержками, и более гибкий в настройках Xray.

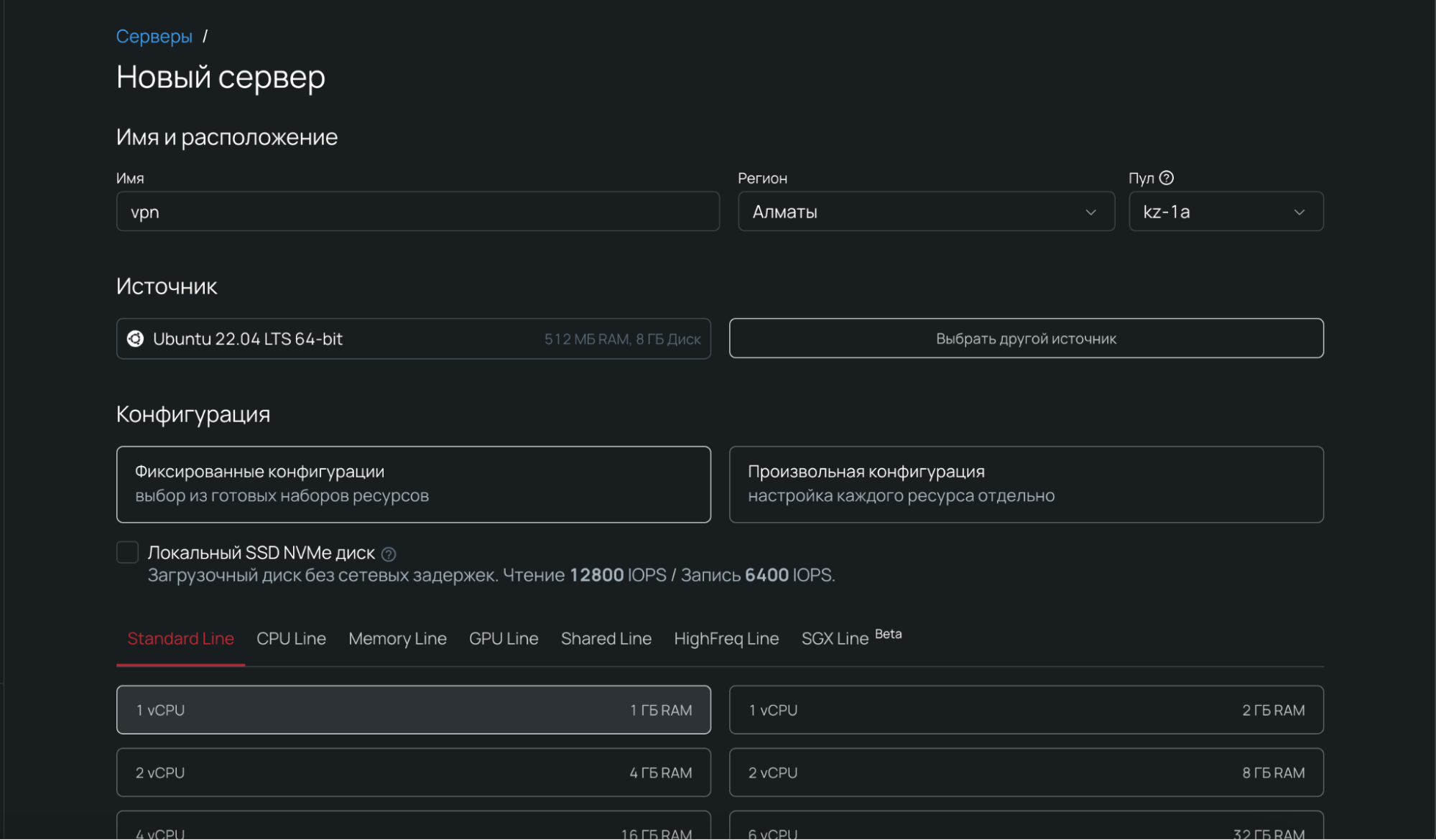

Аренда сервера

Виртуальный сервер позволяет полностью контролировать инфраструктуру и конфигурацию, обеспечивая высокий уровень безопасности. С помощью VPS/VDS вы можете установить VPN-сервер, который будет выполнять функции безопасного шлюза для вашего трафика.

Servercore предоставляет готовые образы виртуальных машин, которые позволяют быстро развернуть VPN. Пользователи получают виртуальный сервер с готовыми образами ОС Windows и публичным IP-адресом.

Установка и настройка VPN-сервера WireGuard

WireGuard — современный VPN-протокол с высокой скоростью и безопасностью. Ниже приведена пошаговая инструкция по его настройке с использованием инфраструктуры Servercore.

После создания сервера подключитесь к нему по SSH и выполните следующие команды:

1. Обновите систему и установите WireGuard:

apt update && apt upgrade -y apt install wireguard -y

2. Перейдите в каталог /etc/wireguard и создайте конфигурационный файл wg0.conf:

cd /etc/wireguard nano wg0.conf

3. Сгенерируйте приватный и публичный ключи для сервера:

wg genkey | tee privatekey | wg pubkey > publickey

Используйте эти ключи в конфигурации.

4. Настройте файл wg0.conf:

[Interface]

PrivateKey = <Ваш приватный ключ>

Address = 192.168.100.1/24

ListenPort = 51820

[Peer]

PublicKey = <Публичный ключ клиента>

AllowedIPs = 192.168.100.2/32

5. Включите пересылку пакетов:

echo «net.ipv4.ip_forward=1» >> /etc/sysctl.conf

sysctl -p

6. Запустите WireGuard и добавьте его в автозагрузку:

wg-quick up wg0 systemctl enable wg-quick@0wg

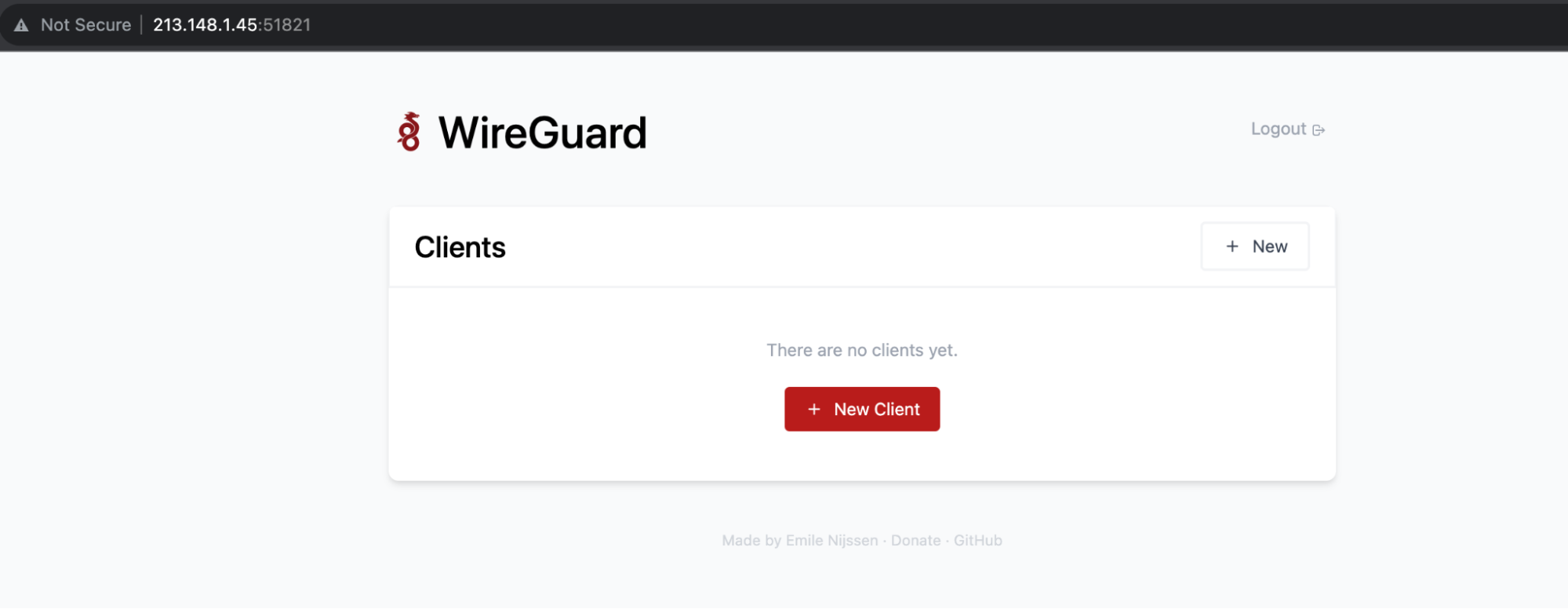

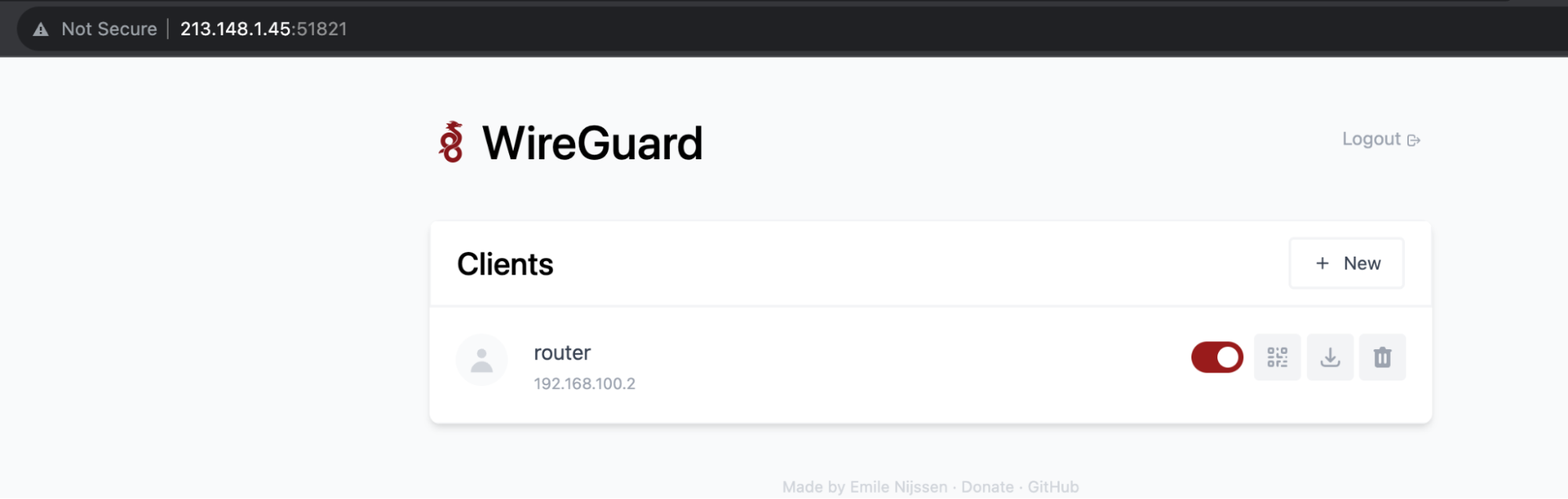

Теперь откройте веб-интерфейс по адресу http://server_IP:51821 и авторизуйтесь, используя заданный пароль. Далее необходимо создать новый клиент и скачать файл конфигурации.

Файл конфигурации WireGuard выглядит так:

[Interface]

- PrivateKey = oBLIO1PxvifLH8rAjo0l0q8tWlBvkAuzAwcXtRqOAV8=

- Address = 192.168.100.2/24

- DNS = 1.1.1.1

[Peer]

- PublicKey = CF7XLGrsZhlUcC2UJeqIgAZzBXcdp4WTLKC8hwwMqX0=

- PresharedKey = 8bNi/LdXXBeSiJwEZlvm/xtl717AKEPrlWwW3BrniVI=

- AllowedIPs = 0.0.0.0/0, ::/0

- PersistentKeepalive = 0

- Endpoint = 213.148.1.45:51820

Затем следует выполнить шаги настройки на локальном устройстве:

- Создайте новый интерфейс в WireGuard, указав имя подключения и значение PrivateKey из секции [Interface].

- Добавьте пир:

- Укажите Endpoint — адрес VPN-сервера и порт (например, 213.148.1.45:51820).

- Вставьте PublicKey и PresharedKey из секции [Peer].

- В поле Allowed Address укажите 0.0.0.0/0, чтобы весь интернет-трафик шел через VPN.

- Добавьте IP-адрес клиента:

- Перейдите в меню IP → Addresses.

- Укажите 192.168.100.2/24 в поле Address и 192.168.100.0 в поле Network. Выберите интерфейс wgvpn.

- Добавьте интерфейс в список WAN через меню Interface List, чтобы на него применялись правила NAT.

Чтобы убедиться в работоспособности VPN, выполните команду ping до VPN-сервера:

vlad@note ~ % ping 192.168.100.1 PING 192.168.100.1 (192.168.100.1): 56 data bytes 64 bytes from 192.168.100.1: icmp_seq=0 ttl=63 time=89.526 ms 64 bytes from 192.168.100.1: icmp_seq=1 ttl=63 time=86.714 ms 64 bytes from 192.168.100.1: icmp_seq=2 ttl=63 time=81.202 ms ^C --- 192.168.100.1 ping statistics --- 5 packets transmitted, 5 packets received, 0.0% packet loss

Если все настроено корректно, пинг до сервера проходит без потерь. Теперь вы можете использовать безопасное VPN-соединение для защиты своих данных.

Установка и настройка VPN-сервера Xray

Xray — мощный инструмент для создания VPN-сервера с использованием современных протоколов. Он поддерживает VLESS с расширением Reality, что обеспечивает стабильное соединение.

После создания сервера подключитесь к нему по SSH и выполните следующие команды:

- Обновите систему:

apt update && apt upgrade -y

- Установите необходимые пакеты:

apt install curl wget nano -y

- Скачайте последнюю версию Xray:

bash <(curl -L https://github.com/XTLS/Xray-install/raw/main/install-release.sh)

- Проверьте, что Xray установлен:

xray version

- Перейдите в каталог /usr/local/etc/xray/ и создайте файл config.json:

nano /usr/local/etc/xray/config.json

- Настройте параметры:

YOUR_UUID — уникальный идентификатор пользователя. Сгенерируйте его командой:

uuidgen

YOUR_PRIVATE_KEY — приватный ключ для Reality. Сгенерируйте его:

xray x25519

- Включите пересылку пакетов:

echo «net.ipv4.ip_forward=1» >> /etc/sysctl.conf

sysctl -p

- Запустите Xray, добавьте его в автозагрузку и проверьте статус:

systemctl start xray

systemctl enable xray

systemctl status xray

Затем, для подключения используйте клиентское приложение, например v2rayN или Qv2ray. Создайте новое подключение, используя следующие данные:

- Протокол: VLESS

- Адрес: IP вашего сервера

- Порт: 443

- UUID: значение из конфигурации

- Transport: TCP

- Reality: Включить, использовать ключи и short ID из настроек

После настройки клиента убедитесь, что соединение работает. Выполните команду ping:

ping -c 5 192.168.100.1

Если вы видите стабильные ответы, VPN-сервер Xray успешно установлен и работает.

Заключение

Использование бесплатных VPN-сервисов может показаться привлекательным решением для защиты конфиденциальности в интернете, но, как показывает практика, они скрывают множество рисков. Бесплатные сервисы часто нарушают доверие пользователей, предлагая скрытое вредоносное ПО и превращая устройства в части глобальных ботнетов, таких как 911 S5.

Создание собственного VPN-сервера — надежный способ защитить данные и обеспечить приватность. Использование WireGuard или Xray на виртуальном сервере Servercore позволяет не только повысить уровень безопасности, но и получить полный контроль над подключением. Если приоритетом в выборе VPN для вас является надежность, стоит потратить немного времени на настройку собственного сервера. Это инвестиция в безопасность и свободу в интернете.